| Подробная инструкция как сделать внешний IP адрес

В этой статье, которая даже больше похожа на "ЛайфХак", мы рассмотрим, как можно получить ВНЕШНИЙ, ВЫДЕЛЕННЫЙ, ПОСТОЯННЫЙ IP адрес, на домашнем ПК, если Ваш домашний интернет-провайдер не предоставляет такой услуги или она является платной.

Для того, что бы воплотить в реальность наш замысел, нам будет нужен VDS сервер и работающий там OpenVPN сервер.

Какие плюсы этого метода:

- Вы не "палите" свой IP адрес.

- Вы защищены от DDoS, даже если ваш провайдер этого не умеет.

- Простота и скорость реализации.

- Вы можете находиться в любой точке мира, имея при этом свой IP личный внешний адрес.

- Удобно для запуска игровых\голосовых серверов на своём ПК с возможностью играть по IP адресу VDS и иметь при этом защиту от DDoS атак, нагружая ресурсы своего ПК, даже не нагружая VDS

- Можно использовать для локальных бекап хранилищ, отключая VPN по завершению бекапов.

Где можно это использовать? Да где угодно, метод полностью универсален и позволяет использовать интернет ресурсы вашего VDS на домашнем ПК, запуская и выполняя при этом, сильно нагруженные приложения с прямым доступом с внешнего мира, даже на VDS за 300 рублей.

Что необходимо для того, чтобы сделать на своём ПК внешний IP адрес?

У нас имеется уже установленный VPN сервер, как это сделать, читаем по ссылке

Всё что нам дальше требуется, это 2 правила в iptables. Нам нужно сделать роутинг трафика в локальную сеть, а локальная сеть в нашем случае, это VPN сервер, где вы получаете локальный IP адрес.

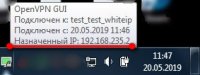

После того, как мы подключились к нашему VPN серверу, смотрим какой IP адрес нам был назначен.

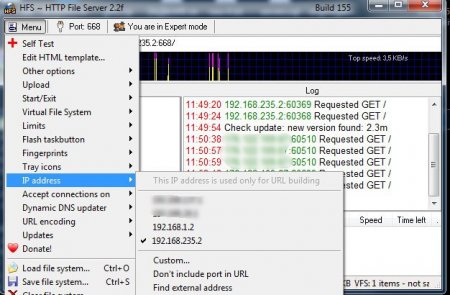

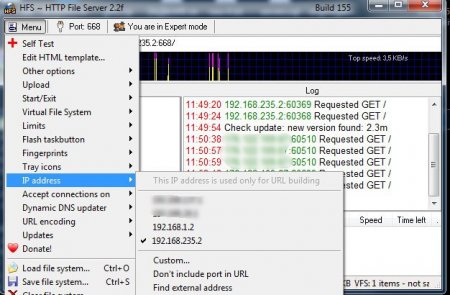

Например, на своём ПК, запущен самый обычный веб-сервер HFS, на порту 668

Выбираем запуск на ип адресе, который нам выдал openvpn.

Пишем данные правила

iptables -t nat -A PREROUTING -p tcp -m tcp -d 51.254.27.190 --dport 3344 -j DNAT --to-destination 192.168.235.2:668

iptables -t nat -A POSTROUTING -p tcp -m tcp -s 192.168.235.2 --sport 668 -j SNAT --to-source 51.254.27.190:3344

Что мы получим, прописав эти правила?

Мы указали правило PREROUTING, что любые TCP соединения на порт 3344 вашего VDS, будут направлены на локальный IP адрес сети, 192.168.235.2:668

Так как VDS ВИДИТ локальный IP адрес 192.168.235.2, то мы без проблем может направлять трафик туда, так как этот IP нам выдал openvpn.

А правило POSTROUTING позволяет изменить пакеты на выходе из внешнего устройства брандмауэра.

Некий обмен пакетами, между вами, вашим VDS и посетителями которые будут заходить на вдс и попадать к вам.

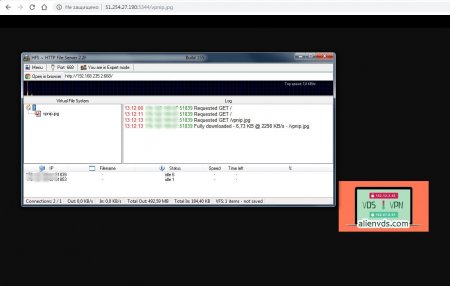

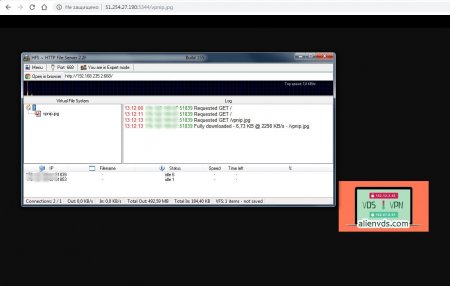

Тем самым, мы сделали роутинг трафика, теперь если зайти по адресу 51.254.27.190:3344, то мы попадаем в 192.168.235.2:668, который уже расположен на нашем домашнем ПК!

Это касается так же и игровых серверов, но нужно правильно составить правило, указав как TCP так и UDP

iptables -t nat -A PREROUTING -p tcp -m tcp -d 51.254.27.190 --dport 27015 -j DNAT --to-destination 192.168.235.2:27015

iptables -t nat -A POSTROUTING -p tcp -m tcp -s 192.168.235.2 --sport 27015 -j SNAT --to-source 51.254.27.190:27015

iptables -t nat -A PREROUTING -p udp -m udp -d 51.254.27.190 --dport 27015 -j DNAT --to-destination 192.168.235.2:27015

iptables -t nat -A POSTROUTING -p udp -m udp -s 192.168.235.2 --sport 27015 -j SNAT --to-source 51.254.27.190:27015